Fagartikkel:

– En enkel modell for sikringsmetodikk

All virksomhet innebærer risiko. Det kan handle om økonomisk risiko, om aktiviteter som innebærer fare for liv og helse, eller å bli utsatt for angrep eller kriminelle handlinger. Manglende eller utilstrekkelig sikring betyr i så fall sårbarheter som kan utnyttes, og risikoen for tap av verdier oppstår.

Svaret er gjerne kjappe sikringstiltak, hvor kameraer, vakter, og alarmer kommer på plass uten skikkelig analyse. Men en kvalitetsmessig, metodisk tilnærming til hvordan forstå og forholde seg til sikringsrisiko, er som regel det viktigste for å unngå tap.

Med utgangspunkt i trefaktormodellen, presenterer artikkelen en NS5832-kompatibel, praktisk metodikk, som søker å belyse – og dermed unngå – mulige fallgruver i sikringsrisikovurderinger for beskyttelse mot tilsiktede, uønskede handlinger. [2] Tematikken er gitt ny aktualitet etter at ny sikkerhetslov trådte i kraft 01.01.2019, dessverre med uklare provisjoner for foretrukket metodikk.

Utfordringene

Metodeutfordringene kan oppsummeres med manglende hensyntaking til risikoanalysenes egenart og målsetninger, så vel som sviktende forståelse av distinkte aspekter ved de ulike analyseparametere og samspillet mellom disse.

Tilsiktede og ikke-tilsiktede hendelser representerer svært forskjellige situasjoner, med ulik dynamikk. Dette fordrer metodikk tilpasset de ulike risikosituasjoner. Likevel er det tendenser til en one-size-fits-all-tenkning, hvor hendelsens årsak ignoreres, og det ikke skilles på konsekvensene av høyst ulike scenarier.

Ta brann som et eksempel. En påsatt (villet) brann kan gi gjerningsmannen et spekter av muligheter til å påvirke utfallet (konsekvensene), og det på en måte som ikke gjelder rene ulykkesbranner. Tenk bare hvordan pyromaner velger tid og sted for brannen, og hvordan de, om de så ønsker, kan hindre varsling, respons og evakuering. Intensjon farger med andre ord konsekvenser, og det på måter som gjør intensjonelle handlingers analysemetodikk unik – og veldig annerledes enn (frekvensbasert) metodikk for ulykkesrisiko.

Parallelt slurves det ofte med sannsynligheter, og da særlig sannsynligheten for at en gitt virksomhet skal bli angrepet. Historikk kan selvsagt bidra i vurderinger hvorvidt visse entiteter har en høyere eller lavere sannsynlighet for å bli angrepet. Men hvordan historien skal fortelle oss om framtiden og om forestående angrep mot bestemte anlegg, forblir et åpent spørsmål - dette selv om sannsynligheten smykkes med fraser som «kunnskapsbasert». [3] Det er angriperne som bestemmer hva som skal angripes når, hvor, hvordan (og hvorfor). Historikk kan vise seg irrelevant, særlig for innovative aktører. For lavfrekvente hendelser som terrorisme, er tallfesting av angrepssannsynlighet en spesielt hasardiøs øvelse.

Endelig skiller sikringsrisikoanalyser sjelden mellom trusselaktørerenes og objekteierenes perspektiver, selv om disse er svært ulike. Forståelsen av attraktiviteten til mulige angrepsmål, kan bli tilsvarende dårlig, med de implikasjonene dette har for risikoforståelse og behov for sikringstiltak. Mens en tankbil eksempelvis kan utgjøre en marginal verdi for større oljeselskap, kan samme tankbil på veien i urbane områder være et fristende og attraktivt mål for gjerningsmenn med ønske om å påføre skade. Valg av perspektiv styrer altså ikke bare om og hvordan, men også hvorfor, visse mål velges.

Risiko

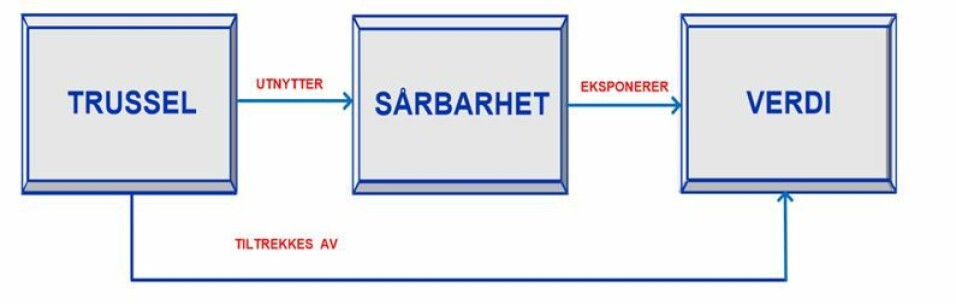

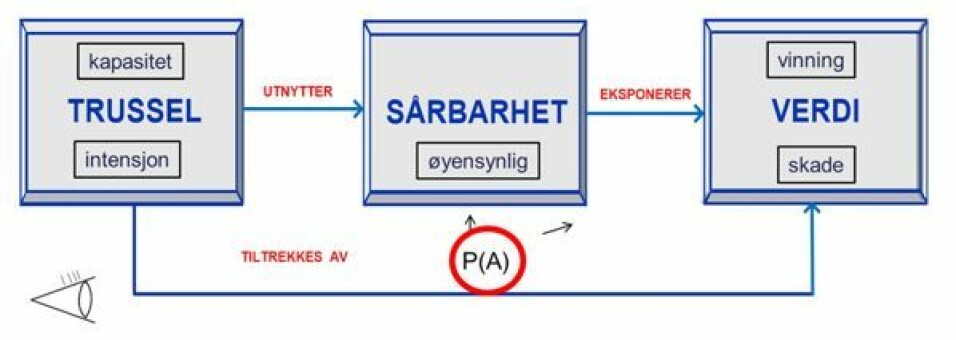

Utfordringene viser klart behovet for en egen metodikk for villede, ondsinnede handlinger. En sikringsrisiko oppstår når en trussel utnytter en sårbarhet for å eksponere en verdi (fig. 1).

Tradisjonelt uttrykkes risiko som

R = P x C

hvor P er sannsynligheten for systemsvikt og C er estimerte konsekvenser av systemsvikten. Ligningen kan utvides til

R = P(A) x (1-P(B)) x C,

med P(A) som sannsynligheten for at fasiliteten blir angrepet. P(B) er sannsynligheten for at gjerningsmenn stanses av eksisterende sikkerhetsbarrierer. P(A) kan sees som trusselen mot anlegget. Med (1-P(B)) som sannsynligheten for at gjerningsmennene lykkes med å forsere sikringen, mao. sårbarheten (for den spesifikke trusselen), gir dette

R = T x V x C

Trusselspesifikke sårbarhetsscenarier for anlegget vil dermed gi tilhørende risikonivå, som kan rangeres, som et mål på scenariets relative risiko.

Verdi, trussel og sårbarhet

Verdier kan være både materielle og immaterielle – fra sykler og dyre klokker, til en virksomhets omdømme eller velfungerende, samfunnskritiske funksjoner. Felles for alle verdier er deres betydning for eierne, og innehavernes ønske om opprettholdelse og eventuell forøkning av verdiene.

Sårbarhet kan forstås som forhold som reduserer eller begrenser evnen til å motstå angrep mot mål hvor verdiene finnes. Eksempler spenner fra ulåste dører til utro tjenere.

Trusler oppstår ikke før “noen” har både vilje og evne til å gjennomføre et anslag. Skaper ikke verdiene interesse, er risikoen neglisjerbar. Tilsvarende kommer selv dedikerte angripere ingen vei uten nødvendige kapasiteter. Trusselen bestemmes med andre ord av hvem som ønsker å oppnå hva, med hvilke midler og med hvilke mål.

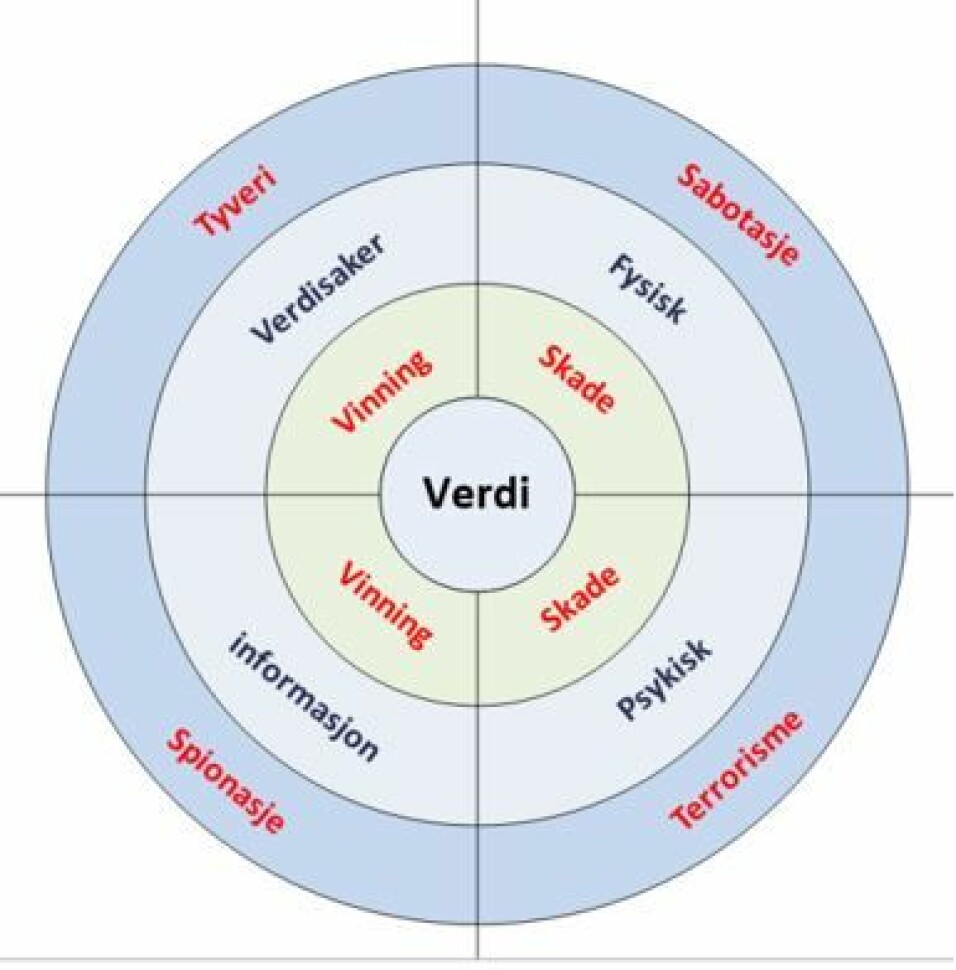

Hvorfor og i hvilken grad trusselaktører tiltrekkes av verdiene avhenger av egenskaper ved verdiene, i kombinasjon med aktørenes intensjoner. Er terrorister på banen, vil typisk verdier med stort og markant skadepotensiale være attraktive mål. Tyver vil typisk se på vinningspotensialer, som også (industri)spioner gjør. Og, mens vanlige kriminelle er ute etter verdisaker, er informasjon målet for spionen.

Attraktivitet

Avhengig av deres bakenforliggende motiv tiltrekkes gjerningsmenn altså av verdier enten på grunn av skadepotensiale eller på grunn av deres vinningsmuligheter (fig. 2 & 3).

Gjerningsmennene bestemmer hva som skal angripes, hvordan, når – og hvorfor.

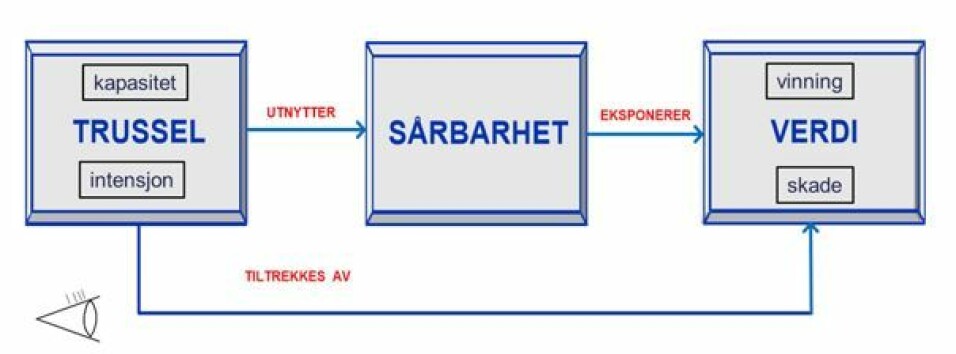

Mål som fra utsiden synes svært godt beskyttet, kan framstå som mindre attraktive enn dårlig sikrede mål. Større verdier kan øke trusselaktørenes risikovillighet. Men angrepsviljen er avhengig av gjerningsmennenes (opplevde) evner i møte med (antatte) sikringstiltak ved utvalgte mål. Summen av slike antakelser vil bestemme et måls attraktivitet, og dermed sannsynligheten for at målet angripes (P(A)). Se figur 4.

Her ligger med andre ord en kost-nyttevurdering til grunn for gjerningsmennenes vurderinger. Hvilken innsats kreves, til hvilken mulig gevinst? Dersom gjerningsmenn finner verdipotensialet høyt nok og/eller antar høy nok sårbarhet, gjennomføres angrepet (P(A)=1). Merk at det er den øyensynlige sårbarheten ved anlegget som planlegges angrepet som må legges til grunn for angriperen. Dette i seg selv et godt argument for god sikring og et generelt høyt sikkerhetsuttrykk ved utsatte anlegg.

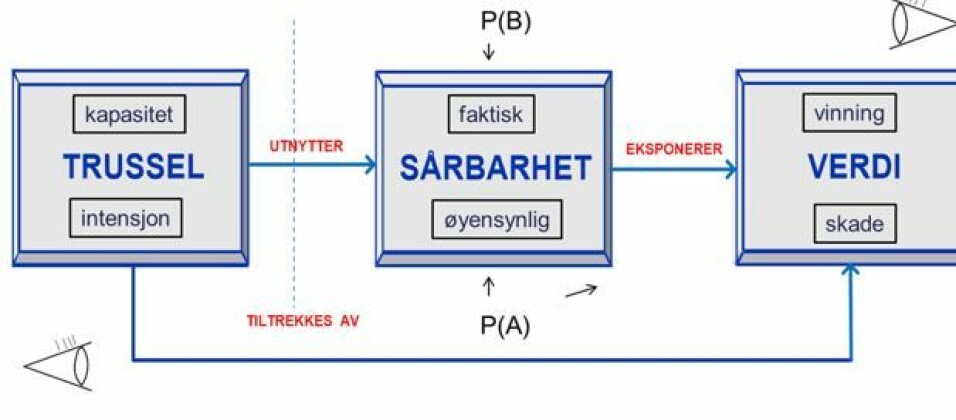

Hvorvidt verdiene eksponeres eller ikke, avhenger av anleggets faktiske sårbarhet. Denne sårbarheten er direkte avhengig av barrierer, deteksjons- og verifikasjonsmidler og responsevne, mao. av etablerte og koordinerte sikkerhetstiltak. Kjennskap til den faktiske sårbarheten fordrer stor grad av innsyn, gjerne med egne folk på «innsiden» (såkalte «insidere»). Med P(B) som sannsynligheten for at eksisterende sikkerhetstiltak ved anlegget er tilstrekkelige å stoppe gjerningsmenn, blir den endelige grafiske presentasjonen av modellen (figur 5).

Anvendelse av modellen

1. Sannsynlighet knyttet til uønskede, villede handlinger består av to deler. For det første må et gitt anlegg angripes. Så må eksisterende barrierer forseres, suksessfullt. Den første sannsynligheten, P(A), eier angriperne. Den andre, P(B), eier operatøren av anlegget.

2. P(A) = 1 eller 0. Enten blir anlegget angrepet, eller så blir det ikke angrepet.

3. P(B) = <0 , 1>, hvor sannsynligheten for barrierebrudd bestemmes av angripernes kapasitet versus mottiltakets styrke (eller «sårbarheten»).

4. P(B) er proporsjonal med den faktiske sårbarheten ved anlegget. Merk at ved innsideassistanse, vil den «øyensynlige» sårbarheten nærme seg den «faktiske».

5. Intensjoner styrer gjerningsmennenes målutvelgelse og taktikk. Dette betyr også at mulige konsekvenser bestemmes av intensjoner.

6. Verdier har en attraktivitet knyttet til deres gevinstpotensiale for skade eller for vinning.

7. Det er denne attraktiviteten som bestemmer om et gitt anlegg blir angrepet eller ikke, i kombinasjon med sikringsgraden. Angripere gjør med andre ord en «kost-nyttevurdering», hvor gevinst veies mot nødvendig kapasitet og øyensynlig sikring.